O passado e o futuro do Pentest

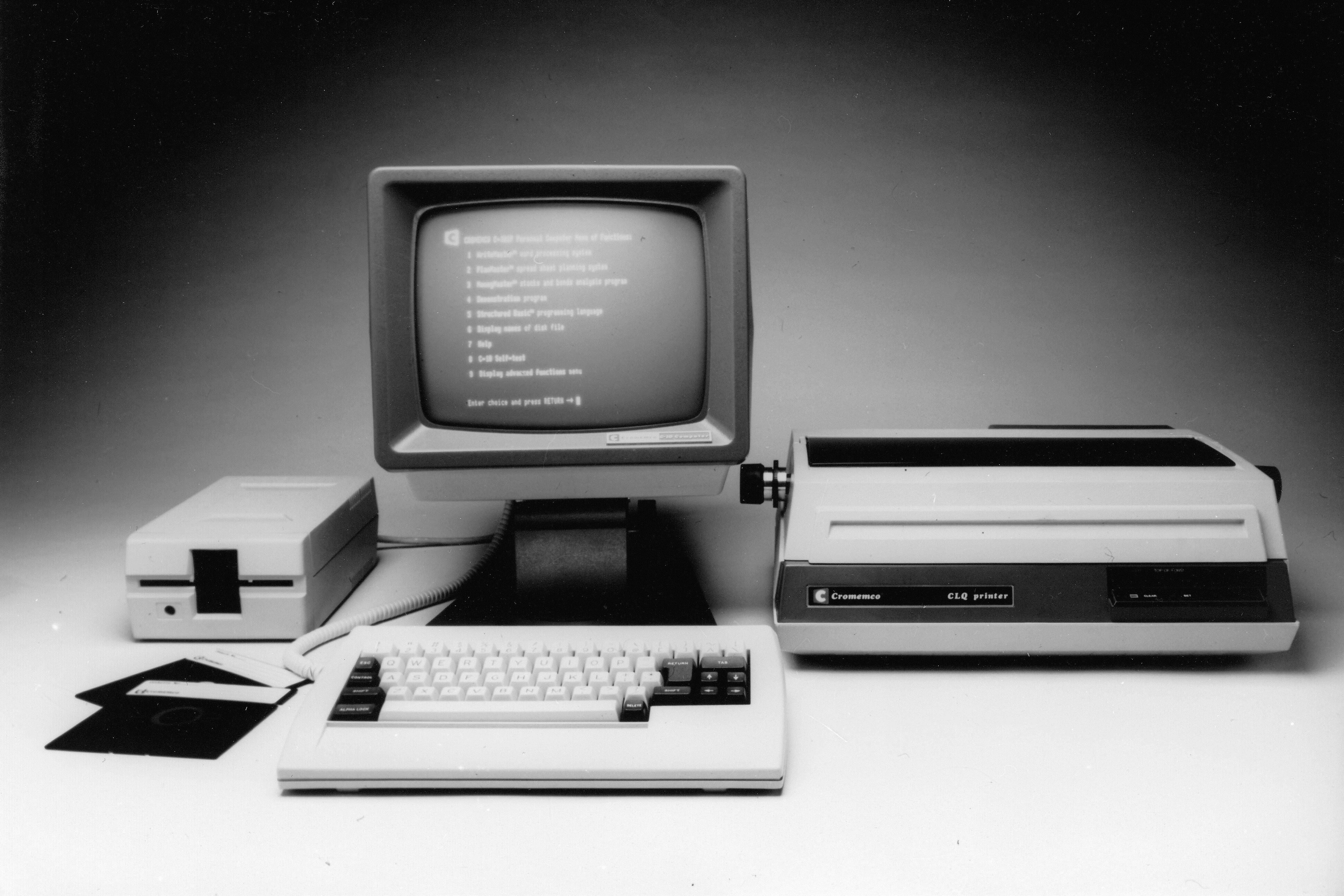

Aqueles que vivenciaram no início dos anos 90 o “Boom” do hackerismo e do hacktivismo, devem se lembrar de ferramentas como: Wincrash, Backorifice, NetBus, entre outras ferramentas nostálgicas de invasão de computadores.

Com a internet discada, cada computador se conectava diretamente à internet através de um fax-modem, e isso fazia com que cada computador obtivesse um IP externo, jogando a responsabilidade da segurança para o Firewall do Windows.

Era isso, ou qualquer um poderia acessar um serviço que estivesse rodando naquela máquina. Isto facilitava muito a vida dos “hackers”, já que bastava a vítima abrir um aplicativo malicioso que abrisse uma porta e pronto! Bastava o invasor se conectar diretamente ao seu IP e porta.

As comunicações praticamente funcionavam de ponta a ponta, em uma simples conversa de ICQ, MSN e até mesmo alguns chats, com um simples consulta de tabela ARP, você tinha acesso ao IP do seu interlocutor.

Com todas aquelas facilidades, surpreendíamos nossos amigos encaminhando um joguinho malicioso, e assim que era executado, acessavamos o IP e a porta que o “trojan” abria, dessa forma, você tinha acesso total a máquina, com isso assustávamos nossos amigos abrindo o CD-ROM, desligando o monitor, invertendo a tela, acionando o drive de disquete… em fim, era muito divertido!

Por outro lado, isso começou a ser usado por pessoas mal intencionadas, para roubar dados, extorquir e outros males. Assim surgiu a necessidade de uma defesa. Em meio a tudo isso, fabricantes começaram a lançar softwares de proteção, como o famoso “Xobobus”, que prometia detectar e alertar a todo tipo de invasão, sendo que mais tarde foi revelado que o mesmo software que dizia te proteger, também te espionava.

Com o advento da banda larga, tudo mudou! O modo de invasão mudou! Pois a partir de agora, suas portas não estavam mais expostas diretamente na internet, já que seu IP externo, de padrão, não apontava para nenhuma máquina em sua rede interna. Esta mudança, forçou o outro lado achar alguma alternativa de seguir com as invasões, diante disso, surgiu a famosa “conexão reversa”, ou seja, como o próprio nome já diz, forçávamos a vítima se conectar conosco, abrindo uma porta em nosso modem e redirecionando o tráfego para nossa máquina interna. Bastava enviar o software malicioso para a vítima, e ao em vez de abrir uma porta, como era na conexão discada, o software malicioso fazia com que houvesse uma conexão com nossa máquina, possibilitando assim seguir com as invasões.

Muitas pessoas que estudavam a área de segurança, tiveram que se adaptar à nova realidade, a partir dali começaram a surgir novos métodos de invasão, novas falhas e novas vulnerabilidades.

O processo de surgimento de novas tecnologias não parou, muito pelo contrário, vem evoluindo de uma maneira surpreendente. Mas a pergunta é: Como nós (Especialistas em Segurança) temos nos comportado perante este rápido processo de evolução das novas tecnologias?.

Infelizmente, tenho notado diversos cursos de Pentest na internet, ensinando coisas que muitas vezes já está defasada há muitos anos. Claro que, é muito importante aprendermos sobre ataques MITM, XSS, LFI, RFI, SQLi, entre outros. Mas será que a maioria destes ataques ainda são efetivos? Será que as ferramentas que usávamos no passado ainda são efetivas contra as tecnologias atuais?.

Durante estes anos, tive a oportunidade de contratar diversos Pentesters, pessoas com certificações como CEH, CISSP, pós-graduação em Segurança Ofensiva, diversos cursos de Pentest, e ao colocá-las em frente a um Pentest de um Elasticsearch, um link de Bucket S3, uma API, ou pedir uma pivolting de dentro de um serviço rodando em docker, reparei que a maioria destes analistas usavam técnicas antigas para tentar explorar estas novas tecnologias, e o resultado do Pentest era sempre o mesmo! A invasão não era concluída.

Isto me fez escrever este artigo e deixar uma reflexão: Será que ainda estamos presos a metodologias antigas? Como está sendo nossa preparação em frente a estas novas tecnologias? Ou pior, como temos ensinado aqueles que estão entrando na área de Segurança?

A área de segurança, incluindo o Pentest, complementa o DevOps, por isso o surgimento do DevSecOps. A área de desenvolvimento vive em uma eterna renovação, com atualizações em suas linguagens, novos frameworks, assim como a área de Operações (Infraestrutura), que possui uma evolução constante, ainda mais com o advento da nuvem e aplicações como Docker, Kubernetes, entre outros.

Temos que assumir uma outra postura, ou não vamos acompanhar a evolução do DevOps. Não podemos mais focarmos em maneiras genéricas de invasão, mas sim dedicarmos tempo para conhecer e aprender o que vamos testar e suas particularidades, pois como diria Sun Tzu: “Se você conhece o inimigo e conhece a si mesmo, não precisa temer o resultado de cem batalhas“.

Não! As novas tecnologias não são nossas “inimigas”, muito pelo contrário, precisamos conhecê-las para ajudarmos a aprimorar sua Segurança! Este é o nosso papel central como Pentesters! ou entraremos nesta “guerra” com paus e pedras.

Escrito por:

Marcos Oliveira | Ceo e Especialista em Segurança da Informação.

Revisão:

Josias Fernandes

Eleni Juliane