Hackers Plantaram Backdoor no Webmin, Utilitário Popular para Servidores Linux / Unix

Após a revelação pública de uma vulnerabilidade crítica de dia zero no Webmin na semana passada, os mantenedores do projeto de hoje revelaram que a falha não foi realmente o resultado de um erro de codificação cometido pelos programadores.

Em vez disso, foi secretamente plantado por um hacker desconhecido que conseguiu injetar um backdoor em algum ponto de sua infraestrutura de construção – que surpreendentemente persistiu em vários lançamentos do Webmin (1.882 até 1.921) e permaneceu oculto por mais de um ano.

Com mais de 3 milhões de downloads por ano, o Webmin é um dos aplicativos baseados na Web de código aberto mais populares do mundo para gerenciar sistemas baseados em Unix, como servidores Linux, FreeBSD ou OpenBSD.

A aplicação oferece uma interface de usuário simples para gerenciar usuários e grupos, bancos de dados, BIND, Apache, Postfix, Sendmail, QMail, backups, firewalls, monitoramento e alertas, e muito mais.

A história começou quando o pesquisador turco Özkan Mustafa Akkuş apresentou publicamente uma vulnerabilidade de execução remota de código de dia zero no Webmin na DefCon em 10 de agosto, sem dar qualquer aviso prévio aos mantenedores do projeto afetado.

“Não recebemos nenhuma notificação prévia, o que é incomum e antiético por parte do pesquisador que a descobriu. Mas, nesses casos, não há nada que possamos fazer além de corrigi-lo o mais rápido possível”, disse Joe Cooper, um dos desenvolvedores do projeto.

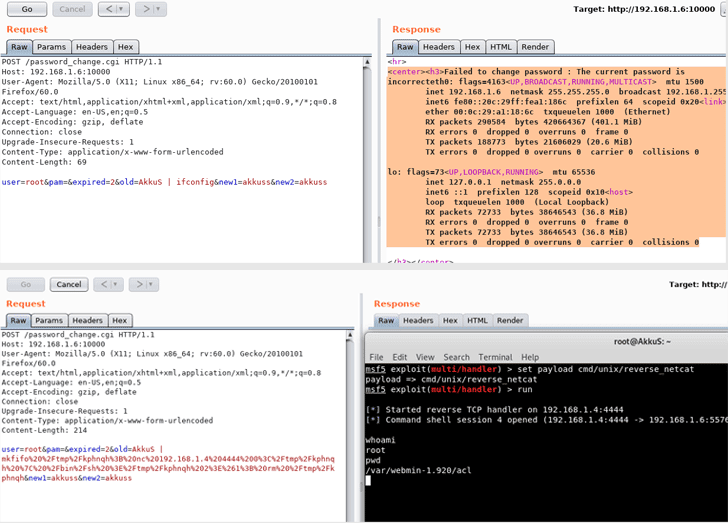

Além de revelar a falha para o público, Akkuş também lançou um módulo Metasploit para esta vulnerabilidade que visa automatizar a exploração usando o framework Metasploit.

A vulnerabilidade, rastreada como CVE-2019-15107, foi introduzida em um recurso de segurança que foi projetado para permitir que o administrador do Webmin imponha uma política de expiração de senha para as contas de outros usuários.

Segundo o pesquisador, a falha de segurança reside na página de redefinição de senha e permite que um invasor remoto, não autenticado, execute comandos arbitrários com privilégios de root em servidores afetados apenas adicionando um comando pipe simples (“|”) no campo de senha antigo por meio do POST. solicitações de.

Em um post publicado hoje, Cooper disse que a equipe ainda está investigando como e quando o backdoor foi introduzido, mas confirmou que os downloads oficiais do Webmin foram substituídos pelos pacotes backdoor somente no repositório SourceForge do projeto, e não nos repositórios GitHub do Webmin.

Cooper também enfatizou que o recurso de expiração de senha afetada não vem habilitado por padrão para as contas do Webmin, o que significa que a maioria das versões não são vulneráveis em sua configuração padrão, e a falha afeta apenas os administradores do Webmin que ativaram manualmente este recurso.

“Para explorar o código malicioso, sua instalação deve ter o Webmin → Configuração do Webmin → Autenticação → Política de expiração de senha definida como Avisar usuários com senhas expiradas para inserir um novo. Essa opção não é definida por padrão, mas se estiver definida, permite a execução remota de código “, disse Cooper.

No entanto, outro pesquisador de segurança no Twitter revelou que a versão 1.890 do Webmin é afetada na configuração padrão, já que os hackers parecem ter modificado o código fonte para habilitar o recurso de expiração de senha por padrão para todos os usuários do Webmin.

Essas mudanças incomuns no código-fonte da aplicação foram marcadas a vermelho por um administrador no ano passado, mas, surpreendentemente, os desenvolvedores do Webmin nunca suspeitaram que não foi seu erro, mas o código foi realmente modificado por outra pessoa intencionalmente.

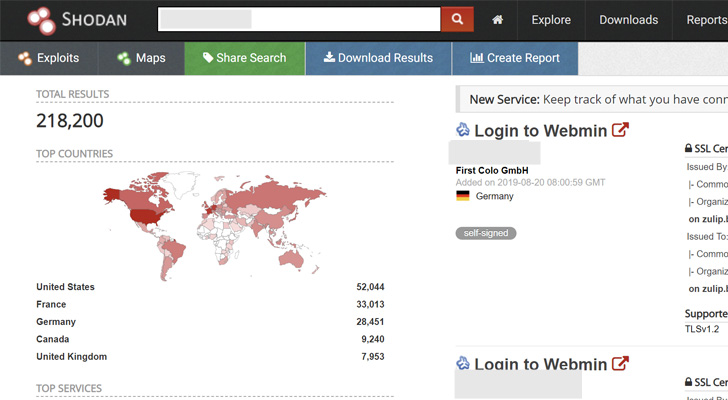

De acordo com uma pesquisa da Shodan, o Webmin tem mais de 218.000 unidades expostas à Internet disponíveis no momento, principalmente localizadas nos Estados Unidos, França e Alemanha – das quais mais de 13.000 instâncias estão executando a vulnerável versão Webmin 1.890.

Os desenvolvedores Webmin agora removeram o backdoor malicioso em seu software para resolver a vulnerabilidade e lançaram as versões limpas, Webmin 1.930 e Usermin versão 1.780.

Os últimos lançamentos do Webmin e do Usermin também abordam algumas vulnerabilidades de cross-site scripting (XSS) que foram divulgadas com responsabilidade por um pesquisador de segurança diferente que foi recompensado com uma recompensa.

Portanto, recomenda-se que os administradores do Webmin atualizem seus pacotes o mais rápido possível.

Fonte: THN