Novo recurso do Windows 11 bloqueia ataques baseados em NTLM sobre SMB

A Microsoft adicionou um novo recurso de segurança ao Windows 11 que permite que os administradores bloqueiem NTLM sobre SMB para evitar ataques de passagem de hash, retransmissão de NTLM ou quebra de senha.

Isso modificará a abordagem herdada em que as negociações de autenticação Kerberos e NTLM (ou seja, LM, NTLM e NTLMv2) com servidores de destino seriam alimentadas pelo Windows SPNEGO.

Ao se conectar a um compartilhamento SMB remoto, o Windows tentará negociar a autenticação com o computador remoto executando uma resposta de desafio NTLM.

No entanto, essa resposta de desafio NTLM conterá a senha com hash do usuário conectado tentando abrir o compartilhamento SMB, que pode ser capturada pelo servidor que hospeda o compartilhamento.

Esses hashes podem então ser quebrados para recuperar a senha de texto simples ou usados em ataques NTLM Relay e pass-the-hash para fazer login como o usuário.

Esse novo recurso permite que um administrador bloqueie NTLM de saída sobre SMB, impedindo que a senha com hash de um usuário seja enviada para um servidor remoto, impedindo efetivamente esses tipos de ataques.

“Com essa nova opção, um administrador pode bloquear intencionalmente o Windows de oferecer NTLM via SMB”, explicaram Amanda Langowski e Brandon LeBlanc, da Microsoft.

“Um invasor que enganar um usuário ou aplicativo para enviar respostas de desafio NTLM para um servidor mal-intencionado não receberá mais dados NTLM e não poderá usar força bruta, quebrar ou passar uma senha, pois eles nunca serão enviados pela rede.”

Essa camada de segurança adicional elimina a necessidade de desligar completamente o uso de NTLM no sistema operacional.

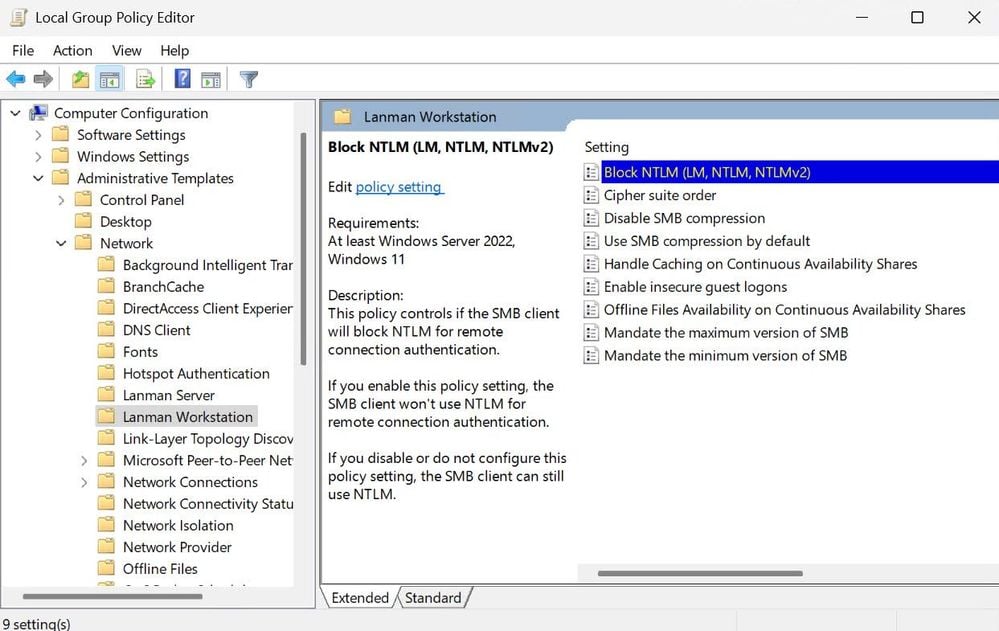

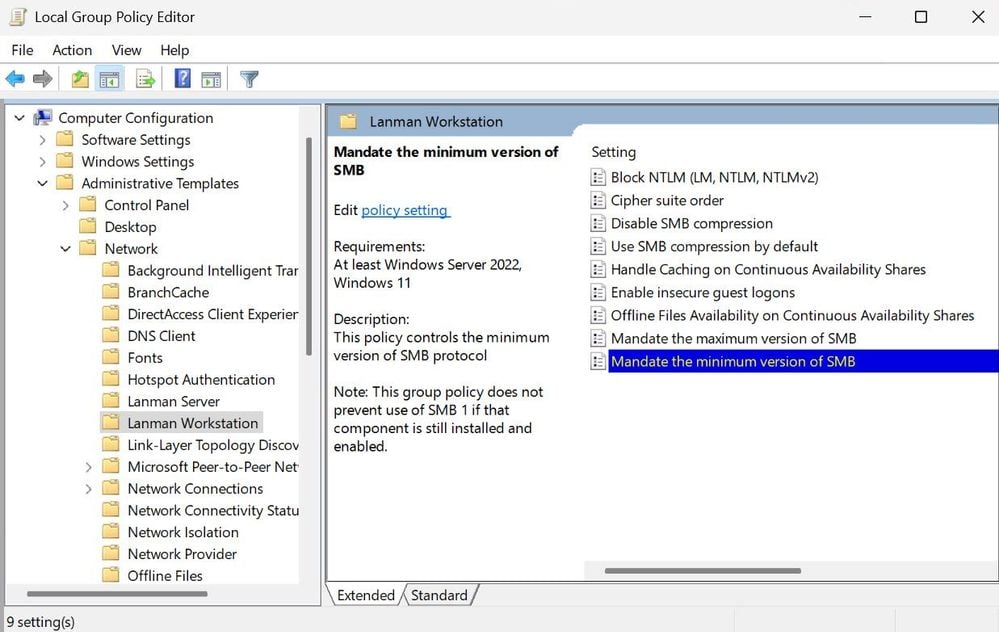

A partir do Windows 11 Insider Preview Build 25951, os administradores podem configurar o Windows para bloquear o envio de dados NTLM por SMB em conexões de saída remotas usando a Política de Grupo e o PowerShell.

Eles também podem desativar totalmente o uso de NTLM em conexões SMB usando NET USE e PowerShell.

Outra nova opção disponível a partir desta compilação é o gerenciamento de dialetos SMB, que permite que os administradores bloqueiem a conexão de dispositivos Windows mais antigos e inseguros, desativando o uso de protocolos SMB mais antigos em sua organização.”

“Uma versão posterior do Windows Insider permitirá que os administradores controlem o bloqueio de NTLM SMB para servidores específicos com uma lista de permissões”, acrescentou Ned Pyle, gerente principal de programas do grupo de engenharia do Windows Server.

“Um cliente poderá especificar servidores SMB que oferecem suporte apenas a NTLM – como membros não pertencentes ao domínio ou produtos de terceiros – e permitir a conexão.”

Requisito de assinatura SMB para bloquear ataques

Com o lançamento do Windows 11 Insider Preview Build 25381 para o Canary Channel, Redmond também começou a exigir assinatura SMB (também conhecida como assinaturas de segurança) por padrão para todas as conexões para se defender contra ataques de retransmissão NTLM.

Nesses ataques, agentes mal-intencionados forçam os dispositivos de rede, incluindo controladores de domínio, a se autenticarem em servidores sob seu controle para assumir o controle total sobre o domínio do Windows se passando por eles.

A assinatura SMB é um mecanismo de segurança SMB que desempenha um papel crucial na frustração de solicitações de autenticação maliciosas, verificando as identidades do remetente e do destinatário por meio do uso de assinaturas e hashes incorporados anexados a cada mensagem.

Ele está disponível a partir do Windows 98 e 2000 e foi atualizado no Windows 11 e no Windows Server 2022 para melhorar a proteção e o desempenho, acelerando significativamente as velocidades de criptografia de dados.

Essas atualizações fazem parte de uma iniciativa mais ampla para aprimorar a segurança do Windows e do Windows Server, como destacado por anúncios anteriores feitos ao longo de 2022.

Em abril de 2022, a Microsoft deu um passo significativo ao anunciar a fase final de desabilitar o protocolo de compartilhamento de arquivos SMB1 de três décadas no Windows para Windows 11 Home Insiders.

Continuando essa trajetória, a empresa revelou medidas de defesa aprimoradas contra ataques de força bruta cinco meses depois, introduzindo um limitador de taxa de autenticação SMB projetado para mitigar o impacto de esforços malsucedidos de autenticação NTLM de entrada.

Fonte: bleepingcomputer