Vulnerabilidade de dia zero de redefinição rápida HTTP/2 (Rapid Reset) é explorada para iniciar ataques DDoS de registro.

Amazon Web Services (AWS), Cloudflare e Google disseram na terça-feira que tomaram medidas para mitigar ataques de negação de serviço distribuído (DDoS) recordes que dependiam de uma nova técnica chamada HTTP/2 Rapid Reset.

Os ataques de camada 7 foram detectados no final de agosto de 2023, disseram as empresas em uma divulgação coordenada. A suscetibilidade cumulativa a esse ataque está sendo rastreada como CVE-2023-44487 e carrega uma pontuação CVSS de 7,5 de um máximo de 10.

Enquanto os ataques direcionados à infraestrutura de nuvem do Google atingiram o pico de 398 milhões de solicitações por segundo (RPS), os direcionados à AWS e à Cloudflare ultrapassaram um volume de 155 milhões e 201 milhões de solicitações por segundo (RPS), respectivamente.

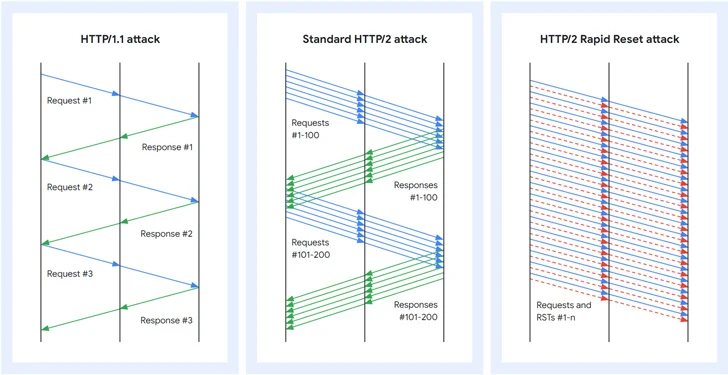

HTTP/2 Rapid Reset refere-se a uma falha de dia zero no protocolo HTTP/2 que pode ser explorada para realizar ataques DDoS. Um recurso significativo do HTTP/2 é a multiplexação de solicitações em uma única conexão TCP, que se manifesta na forma de fluxos simultâneos.

Além disso, um cliente que deseja abortar uma solicitação pode emitir um quadro de RST_STREAM para interromper a troca de dados. O ataque Rapid Reset aproveita esse método para enviar e cancelar solicitações em rápida sucessão, contornando assim o fluxo simultâneo máximo do servidor e sobrecarregando o servidor sem atingir seu limite configurado.

“Os ataques de redefinição rápida HTTP/2 consistem em várias conexões HTTP/2 com solicitações e redefinições em rápida sucessão”, disseram Mark Ryland e Tom Scholl da AWS.

“Por exemplo, uma série de solicitações para vários fluxos será transmitida seguida de uma redefinição para cada uma dessas solicitações. O sistema de destino analisará e agirá sobre cada solicitação, gerando logs para uma solicitação que é então redefinida ou cancelada por um cliente.”

Essa capacidade de redefinir fluxos imediatamente permite que cada conexão tenha um número indefinido de solicitações em voo, permitindo assim que um agente de ameaças emita uma enxurrada de solicitações HTTP/2 que podem sobrecarregar a capacidade de um site de destino de responder a novas solicitações recebidas, efetivamente retirando-as do ar.

Dito de outra forma, ao iniciar centenas de milhares de fluxos HTTP/2 e cancelá-los rapidamente em escala em uma conexão estabelecida, os agentes de ameaças podem sobrecarregar sites e deixá-los offline. Outro aspecto crucial é que esses ataques podem ser realizados usando uma botnet de tamanho modesto, algo em sintonia com 20.000 máquinas, conforme observado pela Cloudflare.

“Este dia zero forneceu aos agentes de ameaças uma nova ferramenta crítica em seu canivete suíço de vulnerabilidades para explorar e atacar suas vítimas em uma magnitude nunca vista antes”, disse Grant Bourzikas, diretor de segurança da Cloudflare.

HTTP/2 é usado por 35,6% de todos os sites, de acordo com a W3Techs. O percentual de solicitações que utilizam HTTP/2 está em 77%, por dados compartilhados pelo Almanaque Web.

O Google Cloud disse que observou várias variantes dos ataques Rapid Reset que, embora não sejam tão eficazes quanto a versão inicial, são mais eficientes do que os ataques DDoS HTTP/2 padrão.

“A primeira variante não cancela imediatamente os fluxos, mas abre um lote de fluxos de uma só vez, espera por algum tempo e, em seguida, cancela esses fluxos e, em seguida, abre imediatamente outro grande lote de novos fluxos”, disseram Juho Snellman e Daniele Lamartino.

“A segunda variante acaba com o cancelamento total de streams e, em vez disso, tenta abrir mais fluxos simultâneos do que o servidor anunciado.”

A F5, em um comunicado independente, disse que o ataque afeta o módulo NGINX HTTP/2 e pediu a seus clientes que atualizem sua configuração NGINX para limitar o número de fluxos simultâneos a um padrão de 128 e manter conexões HTTP para até 1000 solicitações.

“Depois de hoje, os agentes de ameaças estarão amplamente cientes da vulnerabilidade HTTP/2; e inevitavelmente se tornará trivial explorar e iniciar a corrida entre defensores e ataques – primeiro para remendar versus primeiro para explorar”, disse Bourzikas. “As organizações devem assumir que os sistemas serão testados e tomar medidas proativas para garantir a proteção.”